Düsseldorf (ots) –

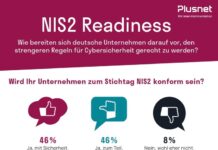

– Alle Unternehmen, die der neuen NIS2 Regulierung unterliegen, müssen ihre Gerätesoftware auf den neuesten Stand bringen

– Gilt für alle Geräte, Maschinen und Anlagen in Büro, Labor, Produktion und Logistik

“Der Regierungsentwurf NIS2 ist verabschiedet und wartet nur noch auf Verkündung. Mit dem Inkrafttreten von NIS2 unterliegen in den betroffenen Unternehmen nicht nur die IT-Netzwerke den neuen Cybersicherheitsregularien, sondern auch sämtliche industrielle Steuerungen, Büro- und Laborgeräte Industriemaschinen und Anlagen, die in das Netzwerk eingebunden sind”, sagt Jan Wendenburg, CEO des deutschen Cybersicherheitsunternehmens ONEKEY (http://www.onekey.com/). Als typische Beispiele im Bürobereich nennt der Cybersicherheitsexperte Drucker, Sicherheitskameras, Bewegungsmelder, intelligente Beleuchtungssysteme, vernetzte Konferenzsysteme, Whiteboards und andere Präsentationsgeräte, Zutrittskontrollen, Raumbelegungssensoren, Briefwagen und intelligente Schließsysteme. In der Industrie kommen CNC-Maschinen, Fertigungsstraßen, Lager- und Logistiksysteme, autonome Fahrzeuge, Roboter, Sensoren und Anlagen aller Art hinzu, gibt er weitere Beispiele.

Jan Wendenburg stellt klar: “Alle NIS2-pflichtigenUnternehmen müssen prüfen und dokumentieren, dass all diese Geräte mit aktueller Software ausgestattet und damit bestmöglich gegen Cyberangriffe gewappnet sind.”

Die EU-Richtlinie “Network & Information Security 2” (NIS2) ist auf alle Unternehmen anwendbar, die als Kritische Infrastruktur (KRITIS) eingestuft werden. Dazu zählen Betreiber und Zulieferer in den Branchen Energie, Transport, Bankwesen, Finanzmarktinfrastruktur, Gesundheitswesen, Trinkwasser, Abwasser, Öffentliche Verwaltung, digitale Infrastruktur, IKT-Dienstleistungsmanagement, Post- und Kurierdienste, Abfallwirtschaft, Raumfahrt, Herstellung, Produktion und Vertrieb von Chemikalien, Lebensmittelproduktion, -verarbeitung und -vertrieb, Herstellung von Medizinprodukten, Maschinen, Fahrzeugen sowie elektrischen/elektronischen Geräten und Forschungseinrichtungen. Das zuständige Bundesamt für Sicherheit in der Informationstechnik (BSI) geht von knapp 30.000 betroffenen Unternehmen aus und bietet online eine Möglichkeit an, zu prüfen, ob sie der NIS2 unterliegen: www.bsi.bund.de/dok/nis-2-betroffenheitspruefung. Experte Jan Wendenburg gibt zu bedenken: “NIS2 umfasst die gesamte KRITIS-Lieferkette sowie deren Lieferanten und Geschäftspartner. Jedes Unternehmen, das beispielsweise Geschäftsbeziehungen zu einem Krankenhaus, einem Energieversorger oder einem Finanzdienstleister unterhält, sollte sich besser auf NIS2 vorbereiten, also auch seine vernetzten Geräte im Büro, im Labor und in der Produktion.”

“Niemand kümmert sich um die Druckersoftware”

Nach Einschätzung des Experten für die Cybersicherheit in Geräten, Maschinen und Anlagen “haben die wenigsten Firmen die Resilienz gegenüber Hackerangriffen außerhalb der IT-Netzwerke im Blick.”

Er gibt ein praxisnahes Beispiel: “Die Druckersoftware steht oft nicht im Fokus, solange der Drucker reibungslos arbeitet. Tatsächlich aber können sich Hacker über veraltete Programme in Druckern Zugang zum Firmennetz verschaffen.” Der Weg sei für geübte Programmierer ein Kinderspiel: “Die Hacker gehen vom Drucker aus, finden ein Active Directory, führen eine Abfrage mit einem Konto des Druckers aus und landen im schlimmsten Fall mitten im IT-Herz des Unternehmens.”

Software-Stücklisten für NIS2 und CRA erforderlich

Firmware, wie die eingebettete Software in Geräten, Maschinen und Anlagen im Fachjargon genannt wird, wird von vielen Experten als eine “kritische Lücke” in der Sicherheitsstrategie von Unternehmen und Behörden gesehen. Die Empfehlung: “Von NIS2 betroffene Unternehmen sollten sich schnellstmöglich von den Lieferanten aller vernetzter Geräte im weitesten Sinne, die im betrieblichen Einsatz sind, eine Software-Stückliste aushändigen lassen.” Diese Stückliste, in der Sicherheitsbranche Software Bill of Materials (SBOM) genannt, listet alle im Unternehmen eingesetzten Programme vollständig auf. Da es bei älteren Geräten wie etwa einem Drucker, der seit zehn Jahren seinen Dienst verrichtet, meist schwierig ist, an die Firmware heranzukommen, empfiehlt Jan Wendenburg den Einsatz von SBOM-Tools zur automatischen Erfassung aller Softwarekomponenten und Generierung einer entsprechenden Software-Stückliste. “Das ist nicht nur für die NIS2-Konformität von Bedeutung, sondern auch für den kommenden EU Cyber Resilience Act (CRA).”

Technischer Hintergrund: Die Genauigkeit der Komponenteninformationen wirkt sich unmittelbar auf die Effektivität des Abgleichs mit der Datenbank “Common Vulnerabilities and Exposures” (CVE) des US-amerikanischen National Cybersecurity Federally Funded Research and Development Center aus. Dort werden alle nachgewiesenen Schwachstellen in Software einschließlich Firmware zentral erfasst, so dass durch einen Abgleich festgestellt werden kann, ob das eigene Gerät längst bekannte – und damit auch den Hackern bekannte – Einfallstore für Cyberkriminelle aufweist.

“Eine lückenlose und aktuelle Inventarisierung der Software in allen Geräten, Maschinen und Anlagen, die mit dem IT-Netzwerk verbunden sind, ist die Voraussetzung für Cybersicherheit und Compliance mit den rechtlichen Regularien von NIS2 bis CRA”, fasst ONEKEY-CEO Jan Wendenburg zusammen. Er betont: “Jede Sicherheitskette ist nur so stark wie ihr schwächstes Glied. Ein einziges Gerät mit veralteter Software kann ausreichen, um ein ganzes Unternehmen zur Zielscheibe von Cyberkriminellen zu machen.” Angesichts von Tausenden von Angriffen pro Tag stellt sich für ihn “nicht die Frage, ob ein Unternehmen von Hackern angegriffen wird, sondern wann und wie gut es davor geschützt ist.”

Das Bundeskriminalamt weist für das Jahr 2023 knapp 135.000 offiziell gemeldete Fälle von Cyberkriminalität aus und vermutet ein Dunkelfeld von 90 Prozent. Das entspricht etwa 1,5 Millionen Angriffen pro Jahr.

ONEKEY (https://onekey.com/) ist Europas führender Spezialist für Product Cybersecurity & Compliance Management und Teil des Investmentportfolios von PricewaterhouseCoopers Germany (PwC). Die einzigartige Kombination aus einer automatisierten Product Cybersecurity & Compliance Platform (PCCP) mit Expertenwissen und Consulting Services bietet schnelle und umfassende Analyse, Unterstützung und Management zur Verbesserung der Produkt Cybersecurity und Compliance vom Produkt Einkauf, Design, Entwicklung, Produktion bis zum End-of-Life.

Kritische Sicherheitslücken und Compliance-Verstöße in der Geräte-Firmware werden durch die KI-basierte Technologie innerhalb von Minuten vollautomatisch im Binärcode identifiziert – ohne Quellcode, Geräte- oder Netzwerkzugriff. Durch die integrierte Erstellung von “Software Bill of Materials (SBOM)” können Software-Lieferketten proaktiv überprüft werden. “Digital Cyber Twins” ermöglichen die automatisierte 24/7 Überwachung der Cybersicherheit auch nach dem Release über den gesamten Produktlebenszyklus.

Der zum Patent angemeldete, integrierte Compliance Wizard(TM) deckt bereits heute den kommenden EU Cyber Resilience Act (CRA) und bestehende Anforderungen nach IEC 62443-4-2, ETSI EN 303 645, UNECE R1 55 und vielen anderen ab.

Das Product-Security-Incident-Response-Team (PSIRT) wird durch die integrierte, automatische Priorisierung von Schwachstellen effektiv unterstützt und die Zeit bis zur Fehlerbehebung deutlich verkürzt.

International führende Unternehmen in Asien, Europa und Amerika profitieren bereits erfolgreich von der ONEKEY Product Cybersecurity & Compliance Plattform und den ONEKEY Cybersecurity Experten.

Pressekontakt:

Weitere Informationen: ONEKEY GmbH,

Sara Fortmann, E-Mail: sara.fortmann@onekey.com,

Kaiserswerther Straße 45, 40477 Düsseldorf, Deutschland,

Web: www.onekey.com

PR-Agentur: euromarcom public relations GmbH,

Mühlhohle 2, 65205 Wiesbaden, Deutschland,

E-Mail: team@euromarcom.de, Web: www.euromarcom.de

Quelle:Experten warnen: Veraltete Software auf Geräten erhöht Cyberrisiko

Importiert mit WPna von Tro(v)ision